** 本記事は、Operation Crimson Palace: Sophos threat hunting unveils multiple clusters of Chinese state-sponsored activity targeting Southeast Asian government の翻訳です。最新の情報は英語記事をご覧ください。**

2023 年 5 月、Sophos MDR の Mark Parsons は、ソフォスの Managed Detection and Response のテレメトリに対する脅威ハンティングで、東南アジアの政府組織を標的とした、中国が支援する複雑かつ長期にわたるスパイ活動を発見しました。この活動は「Crimson Palace」と名付けられました。

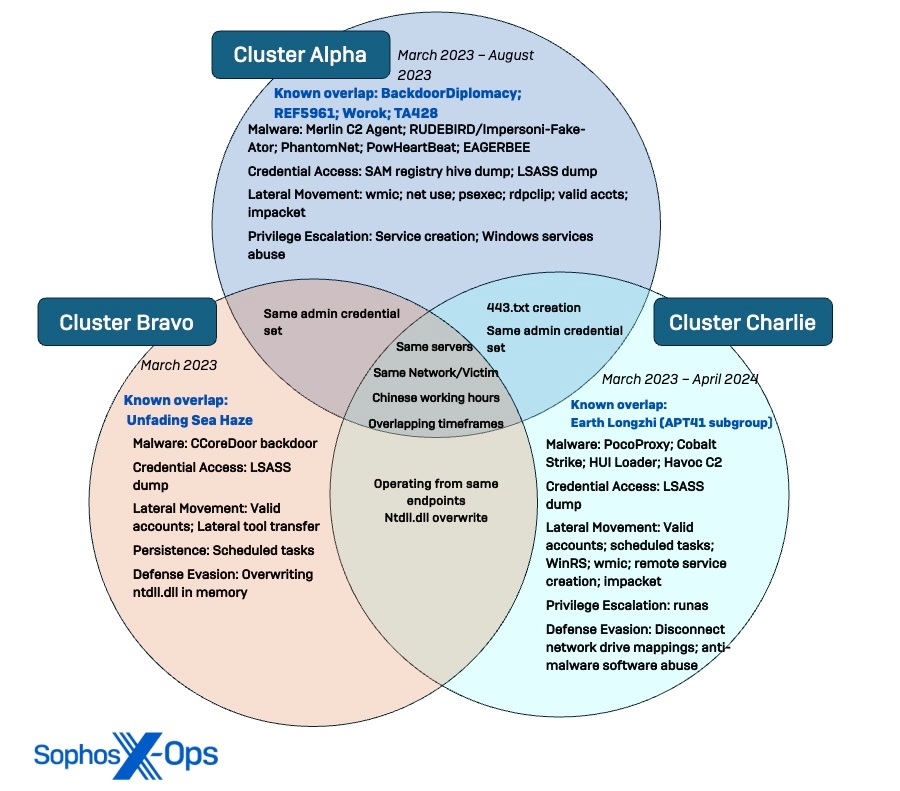

MDR は、VMware のコンポーネントである VMNat.exe を悪用した DLL のサイドローディング手法を発見した後、脅威ハンティングを開始しました。調査が進展するにつれて、2023 年 3 月から 2023 年 12 月にかけて、少なくとも 3 組の脅威活動クラスタを追跡しました。この脅威ハンティングでは、これらの脅威活動クラスタに関連する未報告のマルウェアや、以前報告された EAGERBEE マルウェアの新しい亜種も発見されました。ソフォスは、標準的な命名法に従い、これらのクラスタをそれぞれ Cluster Alpha (SATC1248)、Cluster Bravo (STAC1807)、Cluster Charlie (STAC1305) として追跡しています。

標的となったネットワークの可視性は、ソフォスのエンドポイント保護が導入されていた部分に限られていましたが、調査の結果、今回のクラスタに関連する侵入の痕跡は 2022 年初頭にまで遡っても見つかりました。この発見は、攻撃者がネットワーク内の管理されていない資産に長期にわたってアクセスしていた可能性を示唆しています。

このクラスタは、中国の攻撃グループである BackdoorDiplomacy、REF5961、Worok、TA428 や、最近報告された Unfading Sea Haze、APT41 の下部組織である Earth Longzhi について他の研究者が報告したものと同一のツールやインフラを使用していることが確認されています。さらに、Sophos MDR は、南シナ海での戦略に関連する軍事文書など、諜報的価値があると考えられるファイル名の文書を攻撃者が収集しようとするのを確認しています。

今回の調査から、このキャンペーンの全体的な目標は、中国の国益のためのサイバースパイ活動用に標的ネットワークへのアクセスを維持することであったとソフォスは確信しています。ネットワークへのアクセスには、重要な IT システムへのアクセス、特定ユーザーの偵察、軍事的および技術的な機密情報の収集、マルウェアに関連したコマンドアンドコントロール (C2) 通信に使用される多様なインプラントの展開などが含まれます。これらの脅威活動クラスタは、単一の組織が指揮する協調的な活動の一貫であると、ソフォスは一定の確信を持っています。ソフォスは、Crimson Palace キャンペーンの指標やコンテキストを共有することで、より総合的な調査に貢献し、他の防御者やアナリストが関連の活動を阻止するのに役立ちたいと考えています。

ソフォスは、侵入に関する詳細情報を標的組織の正規窓口に繰り返し提供しています。Sophos MDR は引き続きこの環境を注意深く監視し、現在進行中の活動の範囲と規模を被害組織に報告するとともに、攻撃の手口を追跡するためのインテリジェンスを収集し、すべてのソフォスのお客様向けに最新の検出を生成しています。ソフォスはさらに、このキャンペーンから得たインテリジェンスを、過去同様の脅威について報告した Elastic Security 社や Trend Micro 社など、政府や業界のパートナーとも共有しています。

主な調査結果は以下の通りです。

- 新しいマルウェアの亜種: ソフォスは、CCoreDoor (BitDefender と同時に発見) および PocoProxy と新たに命名した、これまで検出されていなかったマルウェアの使用を確認したほか、標的組織のネットワーク内のアンチウイルス (AV) ベンダーのドメインへの通信を別の場所へと誘導する新機能を備えた EAGERBEE マルウェアの亜種も確認しました。その他、NUPAKAGE、Merlin C2 Agent、Cobalt Strike、PhantomNet バックドア、RUDEBIRD マルウェア、および PowHeartBeat バックドアなども確認されました。

- Windows およびアンチウイルスバイナリを悪用した広範なダイナミックリンクライブラリ (DLL) のサイドローディング: Crimson Palace キャンペーンには、15 件以上の異なる DLL サイドローディングのシナリオが含まれており、そのほとんどが Windows サービス、正規の Microsoft のバイナリ、および AV ベンダーソフトウェアを悪用していました。

- 検出回避戦術とツールの優先的な使用: 攻撃者はさまざまな新しい検出回避テクニックを悪用していました。たとえば、メモリ上の ntdll.dll を上書きして Sophos AV エージェントプロセスをカーネルからフックしないようにする、AV ソフトウェアを悪用してサイドローディングを行う、ペイロードを実行するのに最も効率的かつ隠密性の高い方法をさまざまなテクニックを使用してテストしたりする、などです。

- 重複を含んだ 3 件の異なる脅威活動クラスタ、関連性を示唆: ソフォスは 3 件の異なる行動パターンを特定しましたが、活動のタイミングや侵害されたインフラストラクチャおよび攻撃の目的が一致していることから、環境内のクラスタ間で少なくともある程度の了解や連携があったことが示唆されます。

このキャンペーンに関する調査では大量のインテリジェンスがもたらされたため、レポートを 2 つに分割しています。本記事では、キャンペーンの概要を説明し、観測された脅威活動クラスタの重複および固有のマルウェアに注目します。脅威活動クラスタに関する技術的な詳細分析については、本日公開の付録をご確認ください。本記事からも、同記事に掲載されている詳細分析の関連部分にジャンプできます。

主な侵害

標的となった組織はソフォスによって「複合エステート」に分類されており、Sophos MDR (Managed Detection and Response) と XDR (Extended Detection and Response) はエンドポイントの一部にのみ導入されていました。そのため、ソフォスチームは環境内のすべての資産を完全に把握することができず、ソフォスが保護するエンドポイントやサーバー以外にも被害が及んでいる可能性が高いと判断されました。

初期アクセスはソフォスが視認できる範囲の外で発生しましたが、2022 年初頭まで遡る、関連する活動を確認しました。2022 年 3 月に検出された NUPAKAGE マルウェア (Troj/Steal-BLP) もその 1 つです。NUPAKAGE マルウェアは、中国の脅威グループ Earth Preta (別名 Mustang Panda)に帰属すると Trend Micro 社が公表</aしている、データ窃取に使用されるカスタマイズされたツールです。

これら過去の侵害に関する詳細な分析については、こちらをご確認ください。

脅威活動クラスタの分析

本レポートで取り上げる脅威活動クラスタを特定した脅威ハンティングは、2023 年 5 月に開始されました。調査にあたったソフォスのアナリストは、同時期にネットワーク内で異なる脅威活動クラスタが活動していたことを示すいくつかのパターンを特定しました。以下がその一部です。

- 送信元サブネット、ワークステーションのホスト名、アカウント使用状況などの認証情報

- 攻撃者が繰り返し使用した、特定のコマンドやオプションを含むテクニック

- 攻撃者の C2 インフラストラクチャ

- 固有のツールと、展開先となった経路

- 標的となったユーザーアカウントとホスト

- 観測された活動が発生した時期

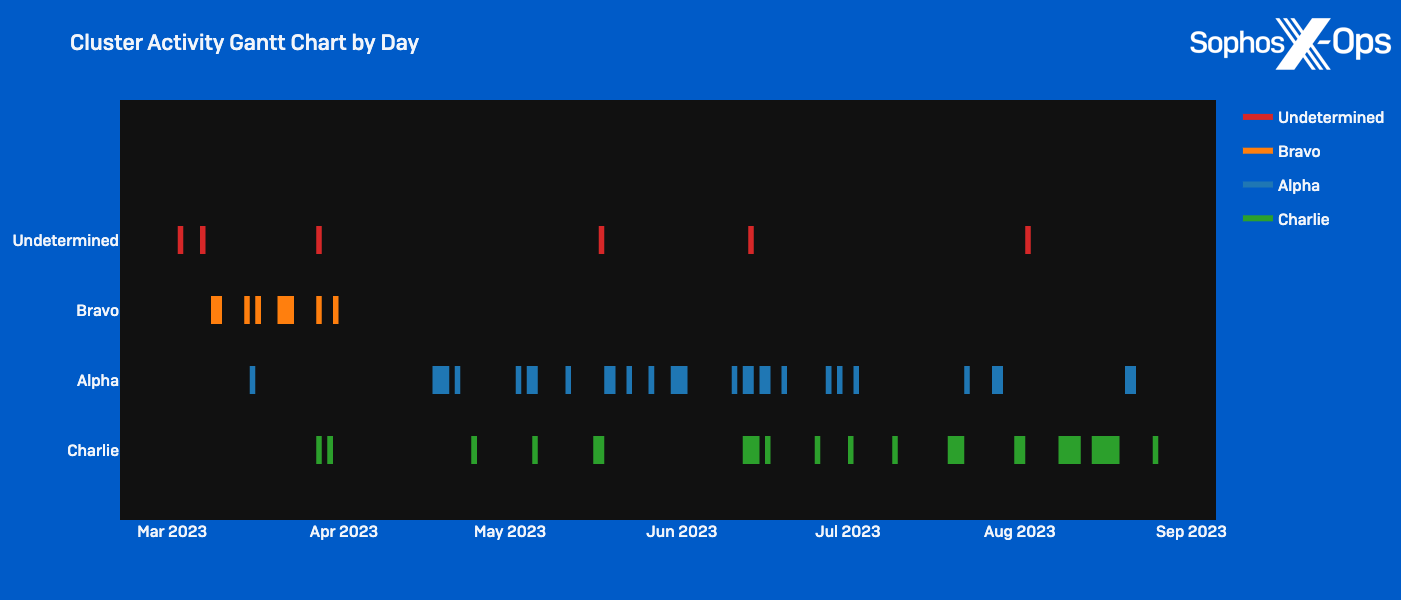

これらのパターンに基づき、スパイ活動は異なるインフラストラクチャと TTP を持つ少なくとも 3 組の脅威活動クラスタから構成されており、少なくとも 2023 年 3 月から 9 月までの間、この 3 組が環境内に共存していたと一定の確信を持っています。

観測されたクラスタの攻撃チェーンや、新規戦術およびツールの詳細については、攻撃チェーンの詳細レポートをご確認ください。

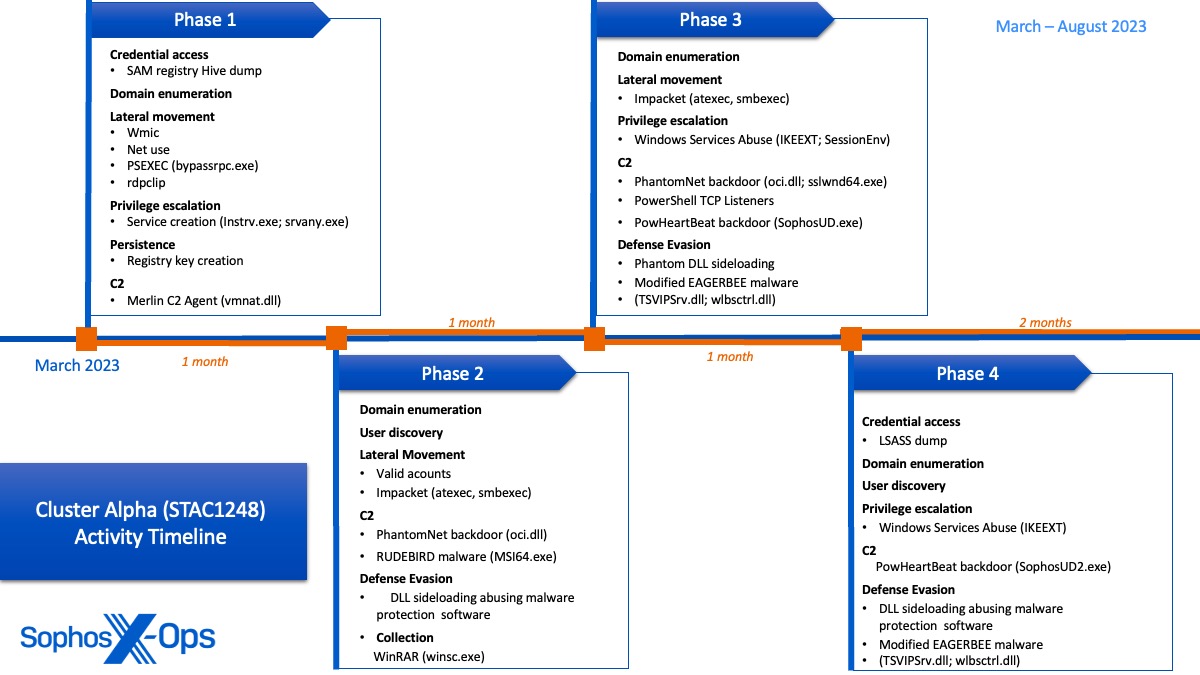

Cluster Alpha (STAC1248)

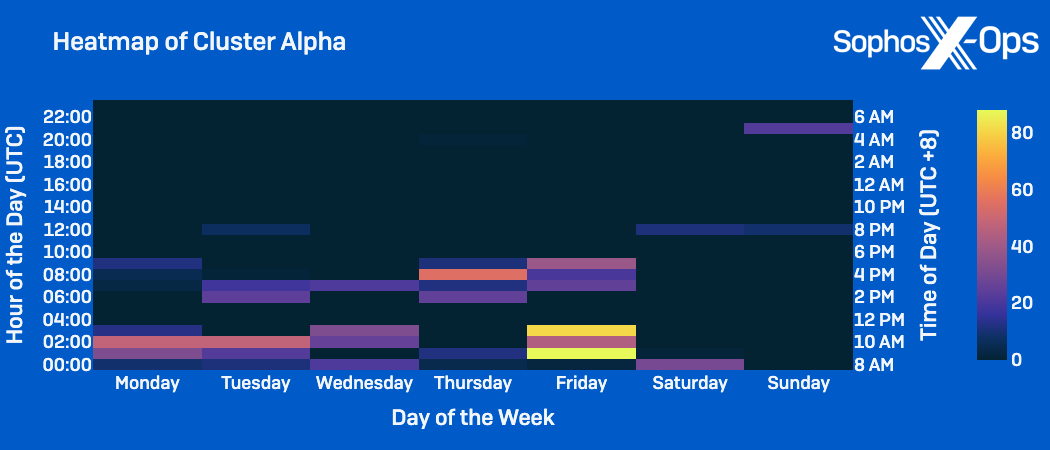

ソフォスは、2023 年 3 月初旬から少なくとも同年 8 月まで Cluster Alpha の活動を観測し続けました。Cluster Alpha の活動の中には、さまざまなマルウェアを展開し、クライアントとサーバーのサブネット内に永続的な C2 チャネルを確立するための複数のサイドローディングの試みが含まれていました。Cluster Alpha の活動では成功した戦術の亜種が何度も実行され、同じ結果がもたらされるのを観測しました。この事実は、攻撃者が標的のネットワークを、さまざまなテクニックをテストするための環境として活用していた可能性を示しています。Cluster Alpha を実行する攻撃者は、Active Directory 保護を無効化し、権限を昇格させる独自のテクニックを使用することに加え、サーバーサブネットの包括的なマッピング、管理者アカウントの一覧化、Active Directory インフラストラクチャの偵察を優先的に行いました。

主な観察結果

- セキュリティエージェントのネットワーク通信を妨害するためのパケット改ざん機能が追加された新しい EAGERBEE マルウェア亜種の展開

- Merlin Agent、PhantomNet バックドア、RUDEBIRD マルウェア、EAGERBEE マルウェア、PowHeartBeat バックドアなど、複数の常駐 C2 チャネルの使用

- 昇格させた SYSTEM 権限でサービスを持続させるための、一般的でない LOLBin である instsrv.exe および srvany.exe の活用

- Windows サービス、正規の Microsoft のバイナリ、エンドポイント保護ベンダーのソフトウェアを悪用した 8 種類の DLL のサイドロード

Claster Alpha に関する詳しい分析はこちらをご確認ください。

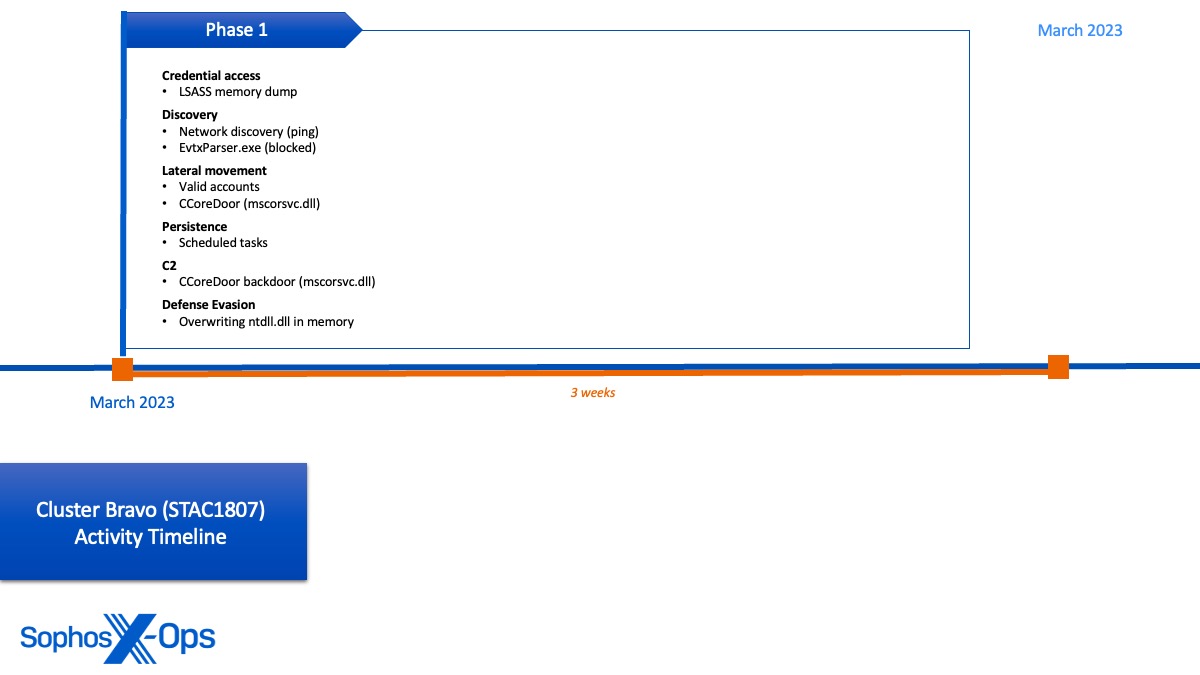

Cluster Bravo (STAC1807)

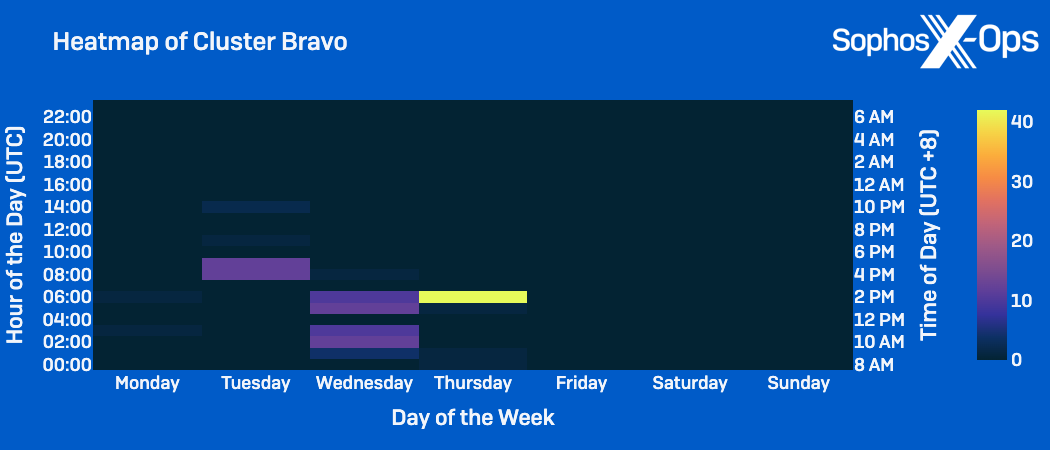

他の 2 件のクラスタの活動が数か月に及んだのに対し、Cluster Bravo の活動は、標的となった組織の環境では 2023 年 3 月の 3 週間 (中国の第 14 回全国人民代表大会の第 1 会期と同時期) にのみ観測されました。活動期間の短さから「ミニクラスタ」とも呼ばれる Cluster Bravo は、主に有効なアカウントを使用してネットワーク全体にラテラルムーブメントを行い、新型のバックドアをサイドロードして C2 通信を確立し、標的のサーバー上で常駐化を維持することに重点が置かれていました。

観測された主な活動は以下の通りです。

- バックドア (ソフォスは CCoreDoor、BitDefender は EtherealGh0st と命名) の展開により、ラテラルムーブメント、外部との C2 通信の確立、探索の実行、認証情報のダンプ (BitDefender が同時に発見) の実行

- 署名済みのサイドローディング可能なバイナリ (mscorsvw.exe) を名前を変更して使用することでバックドアの展開を難読化し、拠点とするホストから他のリモートサーバーにラテラルムーブメントを実行

- 国内の他の政府組織で稼働していることが確認された、侵害された可能性がある他のホストへの接続

- メモリ上の ntdll.dll をディスク上のバージョンで上書きし、ソフォスのエンドポイント保護エージェントプロセスをカーネルからアンフック

Cluster Bravo の詳細はこちらをご確認ください。

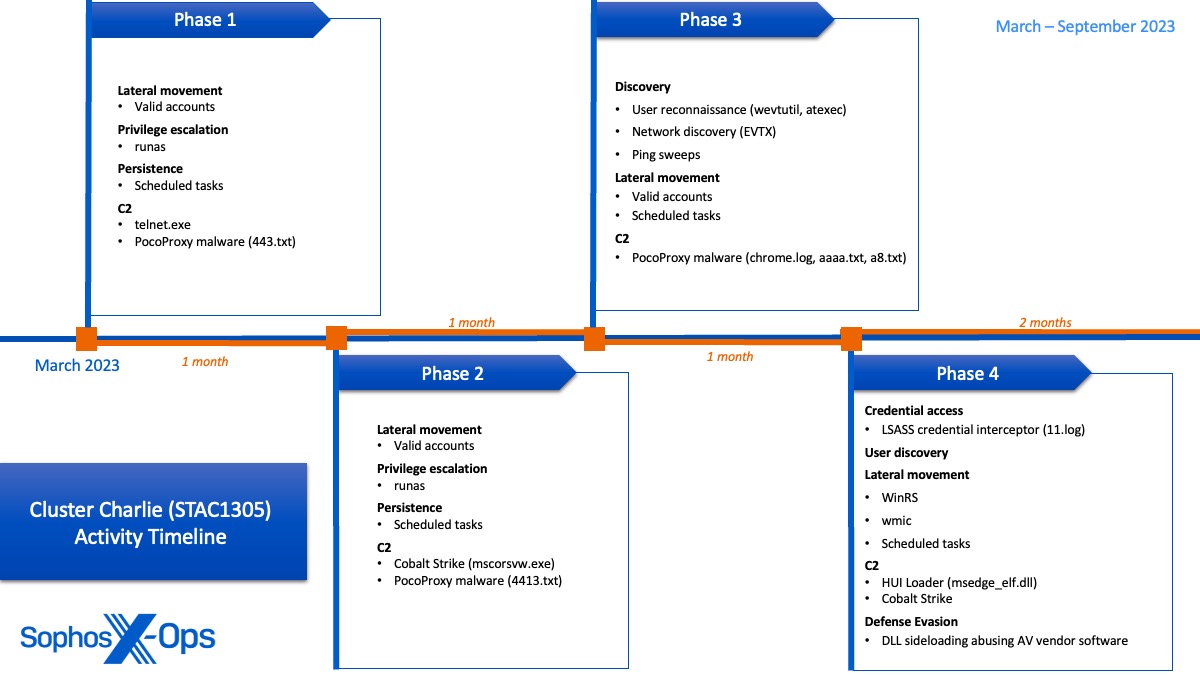

Cluster Charlie (STAC1305)

Sophos MDR の脅威ハンターは、標的ネットワークにおける Cluster Charlie の活動を、2023 年 3 月から少なくとも翌年 4 月にかけて、最も長期間にわたって観測しました。Cluster Charlie は、アクセス管理を最優先していたようです。PocoProxy と名付けられた未確認のマルウェアを複数埋め込み、標的システム上で常駐化を確立し、新たな外部 C2 インフラストラクチャへとローテーションしました。

2023 年 6 月のある日、Cluster Charlie の活動が急増しました。攻撃者は環境全体のユーザーとネットワークの偵察のためにイベントログを大量に分析するなど、とりわけ人目を引く探索活動を実行しました。この偵察の結果は、ネットワーク上のすべてのユーザーとエンドポイントをマッピングすることを目的として、ネットワーク上で自動化された ping スイープを実行するために使用されました。注目すべきは、この日が標的組織が位置する国の休日であったことで、攻撃者は最も目立つ活動を、即座にインシデント対応に取り掛かれる可能性が低い日を狙って実行していたことが示唆されます。その後、数か月にわたって探索とラテラルムーブメントが続けられましたが、続いて機密情報を流出させようとする活動も確認されました。関連するファイル名および収集されたデータから、スパイ目的であることは間違いないと思われます。

観測された主な活動は以下の通りです。

- 常駐化した C2 通信を目的とした、未報告のマルウェア (ソフォスは PocoProxy と命名) のサンプルの複数展開

- 軍事的・政治的機密文書、インフラストラクチャ構造に関するデータ、さらなるアクセス権を獲得するための認証情報/トークンなど、大量のデータの収集および漏洩

- HUI loader と呼ばれるカスタムマルウェアローダーを展開し、Cobalt Strike ビーコンを mstsc.exe に注入 (Sophos HMPA 保護によって阻止されました)

- ドメインコントローラー上の認証情報をキャプチャするために、svchost.exe に LSASS ログオン認証情報インターセプターを注入

- wevtutil コマンドを実行して特定のユーザーに対する偵察を行い、その結果に基づいてネットワーク全体の何千もの標的に対して自動 ping スイープを開始

Cluster Charlie の詳細は、こちらをご確認ください。

攻撃の帰属とクラスタの重複

被害状況、時系列分析、インフラストラクチャ、ツール、標的に対する行動などの複合的な側面から、私たちは今回観測された脅威活動クラスタが中国政府に支援された活動に関連するものであると確信しています。

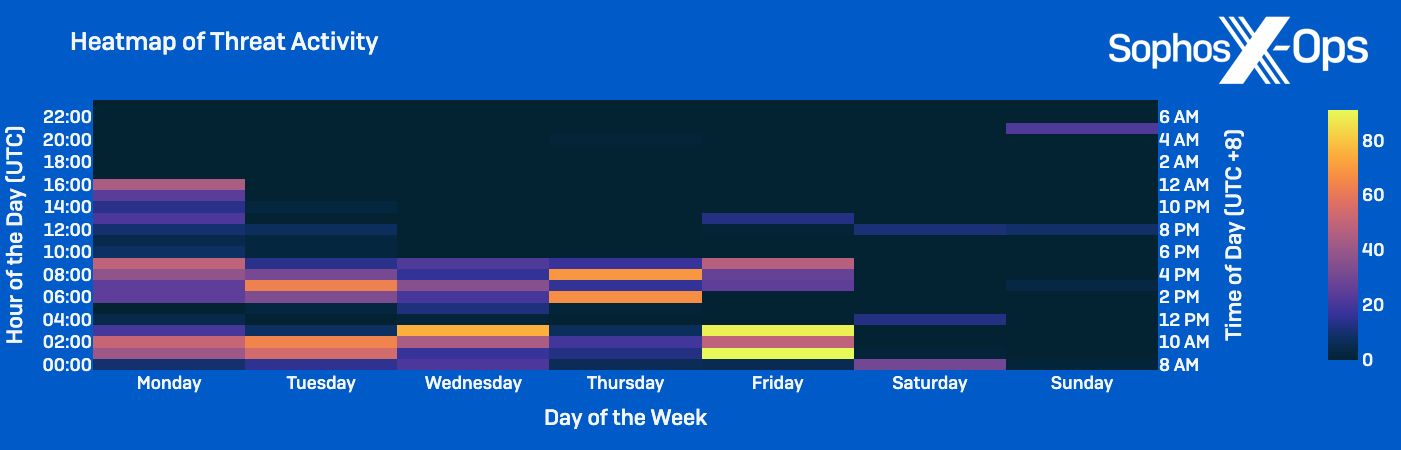

脅威活動クラスタとしての活動のタイミングが中国の標準的な勤務時間と一致していることに加え、観測されたいくつかの TTP は、中国系攻撃者に関する業界の報告と一致しています。さらに、標的とされたネットワークは、南シナ海の領有権をめぐって中国と対立を繰り返していることで知られる東南アジア諸国の政府組織でした。このキャンペーンの目標が長期的なスパイ活動であることは、3 件のクラスタがネットワーク全体で冗長な C2 チャネルを作成し、永続的アクセスを確保し、中国の国家利益に関連する情報を収集していることからも明らかだと考えています。

一貫して中国の勤務時間に行われる活動

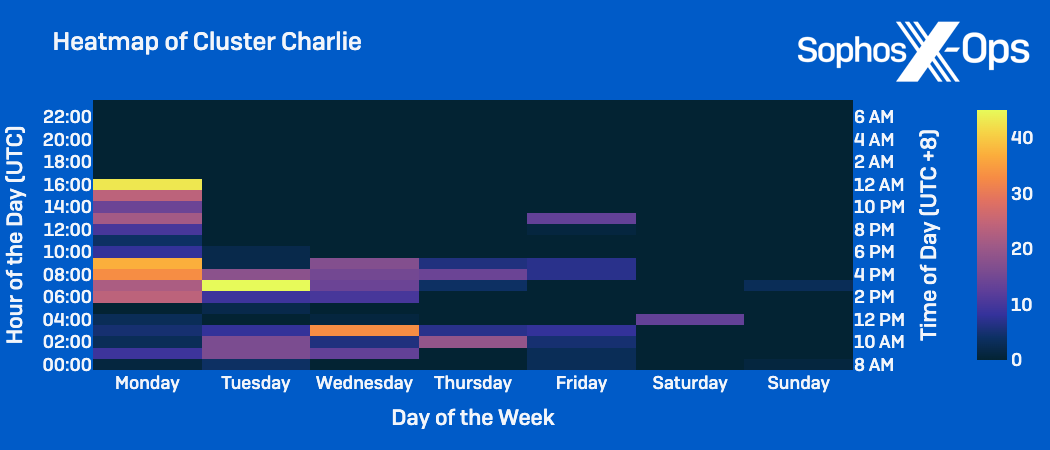

ソフォスの活動頻度分析によると、クラスタの活動は、主に月曜日から金曜日の協定世界時 (UTC) 00:00 から 09:00 までの間に発生しました。中国での標準的な勤務時間である中国標準時 (CST) 午前 8 時から午後 5 時までと一致しています。

クラスタの活動スケジュールの分析

個々のクラスタの活動スケジュールを分析したところ、活動するタイミングには明確なばらつきがあること、および複数のクラスタによる大規模活動が同じ日に確認されたことがほぼないことがわかりました。

実際、脅威活動クラスタは互いに活動スケジュールを調整し合っているように見え、クラスタの攻撃者が他のクラスタの活動を認識している可能性が伺えます。6 月に Cluster Charlie の活動が急増した際、Cluster Alpha の活動が 3 日間休止するなど、Cluster Alpha と Cluster Charlie の活動が日替わりで交互に行われているように見える期間もありました。

脅威活動クラスタが最も活発だった時間帯と曜日を分析したところ、同様の違いが見られました。

- Cluster Alpha の活動: 多くの場合、平日の午前 8 時から午後 5 時 (CST) までの標準的な勤務時間内に発生。金曜日に最も活発化。

- Cluster Bravo の活動: 標準的な勤務時間である午前 8 時から午後 5 時 (CST) までの間に発生したが、火曜日、水曜日、木曜日に集中。

- Cluster Charlie の活動:標準的な勤務時間外が最も活発で、月曜から水曜の正午から午後 6 時 (CST) が活動のピーク。

- Cluster Charlie の活動が月曜日の午後 3 時から午前 0 時 (CST) にも集中しているのは、6 月にクラスタの活動が急増したのと一致しています。

クラスタの活動の帰属

Sophos MDR は、観測された脅威活動クラスタが中国政府に支援された活動に関連していることを確信していますが、現時点では、既知の攻撃者を攻撃主体として特定することは控えています。 その理由の 1 つは、中国の攻撃グループはインフラストラクチャやツールを共有することが一般的に知られており、帰属を定めるのが困難なためです。 ただし、ソフォスは攻撃者の活動に背景情報を加えるため、具体的な観測結果と第三者の報告との間に重複する領域を特定しました。

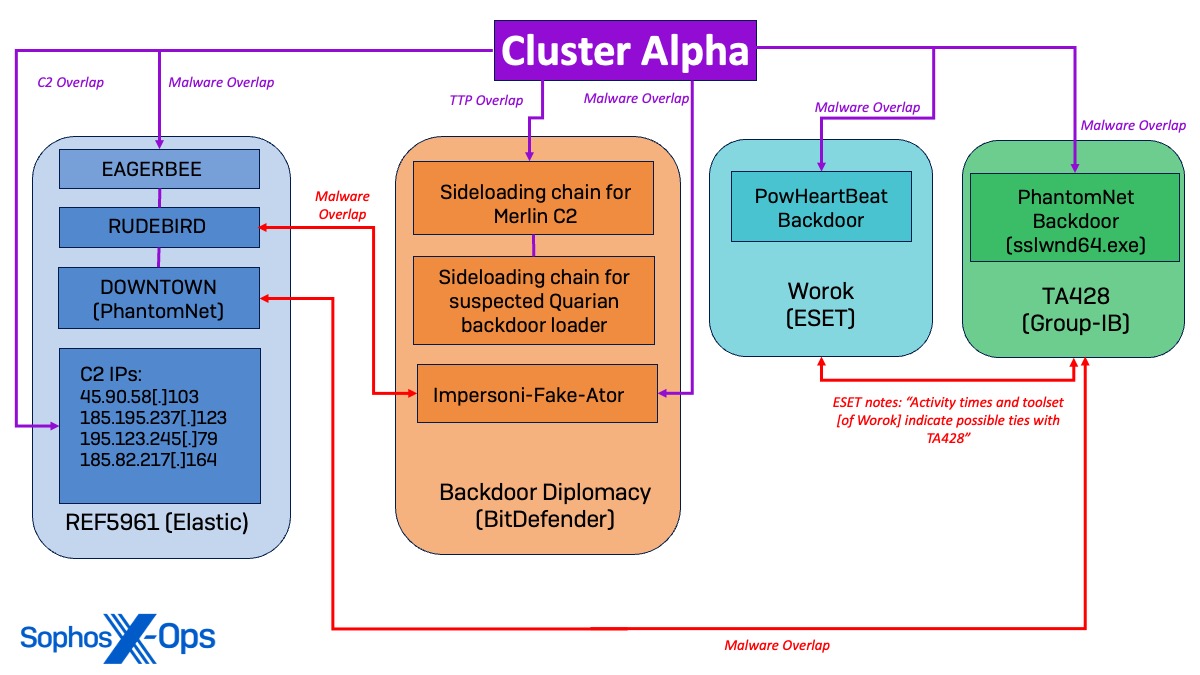

Cluster Alpha

REF5961 との類似点

Cluster Alpha で使用された 3 件のマルウェア亜種は、Elastic Security Labs が 2023 年 10 月に発表した、REF5961 として追跡されている中国系攻撃者に関するレポートに詳述されているマルウェアと重なります。レポート内で、Elastic 社は REF5961 が EAGERBEE、RUDEBIRD、および DOWNTOWN (PhantomNet) マルウェアを使用して、東南アジア諸国連合 (ASEAN) 加盟国の外務省を標的としていたことを詳述しています。さらに、Cluster Alpha が配信したマルウェアが、REF5961 にリンクされた複数の C2 IP アドレスに接続していることが確認されました。

BackdoorDiplomacy との類似点

Cluster Alpha の活動は、BackdoorDiplomacy として追跡されている中国の攻撃者による中東でのサイバースパイ活動に関する BitDefender のケーススタディとも一致しており、APT15、Playful Taurus、Vixen Panda、NICKEL、Ke3chang など、報告されている他の脅威グループと重複していることが指摘されています。

Sophos MDR の脅威ハンターは、BitDefender のレポートに記載されているのと同じサイドローディングのチェーンが、Merlin C2 Agent と Quarian バックドア用のローダーと思われるものを展開するのを観測しました。Sophos Endpoint の制御により、悪意のあるペイロードは実行前に削除されましたが、サイドローディングの手順が類似していることから、Cluster Alpha と以前の BackdoorDiplomacy キャンペーンとの関連が示唆されています。

注目すべきことに、Sophos Labs は、Elastic 社が確認した RUDEBIRD マルウェアと BitDefender が詳述した Impersoni-Fake-Ator マルウェアとの間の類似性を文書化しており、REF5961 グループと Backdoor Diplomacy の攻撃者の間の潜在的な関連性を示唆しています。この関係は注目に値しますが、この 2 組の攻撃者間について報告された重複の性質をより高い信頼性をもって確認するためには、さらなる観察とサンプル数が必要です。

Worok および TA428 との類似点

さらに、Cluster Alpha で使用された PowHeartBeat バックドアは、Worok サイバースパイグループに帰属すると報告されています。このグループは、中国の APT グループである TA428 との関連性が ESET 社によって指摘されています。さらに、Cluster Alpha が使用した DOWNTOWN (PhantomNet) マルウェアも Elastic 社によって TA428 に帰属するとされています。また、Group-IB Threat Intelligence がこのサンプルを TA428 の活動と関連付けた直後に、ソフォスは PhantomNet バックドアのインプラント (sslwnd64.exe) を観測しています。

Cluster Bravo

Cluster Bravo の活動で使用された CCoreDoor バックドアは、BitDefender の 2024 年 5 月のレポートで詳述された EtherealGh0st に酷似しています。EtherealGh0st は、BitDefender が Unfading Sea Haze として追跡している中国系攻撃者に関連しています。このマルウェアは、CCore Library の使用、C2 のホスト名とポートを復号するための StartWorkThread の使用、およびバックドアが受け付けるコマンドにおいて、CCoreDoor と重複しています。また、C2 ドメイン message.ooguy[.]com の使用も重複しています。Sophos MDR は、この C2 ドメインが CCoreDoor バックドアと通信していることを確認しています。BitDefender も、収集した EtherealGh0st サンプルでこのドメインが参照されていることを報告しています。

さらに、BitDefender は 2023 年 3 月中旬頃に EtheralGh0st の最初の使用を報告しており、ソフォスのタイムラインと一致しています。CCoreDoor は 2023 年 3 月 14 日に初めて展開されたことが確認されています。また、Unfading Sea Haze は南シナ海にある国々の政府や軍事組織を標的としていると報告されており、被害者像にも類似点があります。

Cluster Charlie

Earth Longzhi (APT41) との類似点

Cluster Charlie として活動する攻撃者は未報告のマルウェアファミリを使用していましたが、彼らの C2 インフラストラクチャは、APT41 の中国下部組織として報告されている Earth Longzhi として追跡されているグループについての Trend Micro 社の報告と重複しています。

PocoProxy のサンプルである 443.txt が Earth Longzhi の既知の C2 IP 198.13.47[.]158 と通信しているのをソフォスが確認したのは、Trend Micro 社がこの IP アドレスをレポート内で公開する約 1 か月前のことでした。Cluster Charlie で利用された他のインフラストラクチャも、Earth Longzhi の以前のインフラストラクチャのパターンと一致しており、特に speedtest[.]com ドメインの変種の使用が一致しています。今回の侵入では、googlespeedtest33[.]com と <被害者名>speedtest[.]com の両方が使用されたことが確認されています。同様に、Earth Longzhi が同様の形式で speedtest[.]com の C2 ドメイン (vietsovspeedtest[.]com および evnpowerspeedtest[.]com) を登録していることが、Trend Micro 社の 2 件のレポートで詳細に報告されています。

クラスタの重複

上述の証拠が、3 組の異なるクラスタがカスタムツールを使用して別々の時期に実行されたことを示していますが、これらの間には顕著な重複も確認されています。たとえば、Cluster Alpha と Cluster Bravo の攻撃者が同一の安全でない管理者アカウント (内部侵入テストでも侵害されていました) を使用して、異なるシステム上でアクションを実行するなど、クラスタが同じ認証情報を使用している例がいくつかありました。

さらに、クラスタは異なるエンドポイントで活動していた一方で、同一のプライマリサーバーやドメインコントローラーを複数標的としていました。しかし、同じ日に同じサーバー上でアクティブになることはほとんどなく、上述の通り、クラスタの活動の時間的分析から、活動のタイミングに相関関係があることがわかります。

重複の分析

クラスタおよびクラスタ間の関係を分析する中で、ソフォスは、2021 年に中国による通信会社の標的化に焦点を当てて同様のクラスタリング作業を行った Cybereason 社の Nocturnus チームと同様の状況にあることに気づきました。前述したように、クラスタ間の重複の性質を決定するには多くの課題があり、ネットワークへの侵入活動の背後で何が起こっているのかを特定しようとする際にも、常に別の可能性が存在します。

今回の事例では、脅威活動クラスタは同じ組織で、同じ時間帯に、さらには同じエンドポイントで観測されました。そのため、「誰が何をしたのか」を判断するのは困難です。中国政府に支援された脅威グループがインフラストラクチャやツールを共有することが広く知られていることを考慮すると、分析はさらに複雑になります。

クラスタごとに活動パターンは異なりますが、クラスタの活動時期とタイミング、侵害されたインフラストラクチャの重複、目的の類似性から、クラスタ間のつながりが示唆されます。しかし、侵入の背後で何が起きているのかを断定することはできません。そこでここでは、観測されたクラスタ間の動きを説明できる 2 つの仮説を提示します。

- 観測されたクラスタは、2 組以上の異なる攻撃者が、目的を共有しながら連携して活動していることを反映している。

- 観測されたクラスタは、多数のツール、多様なインフラストラクチャ、複数のオペレーターを持つ単一グループの活動を反映している。

現在のところ、観測された連携の水準など、観測した大半の証拠は仮説 1 の可能性の高さを示しています。しかし、仮説の確度を高めるためには、より多くの情報が必要です。情報収集が継続され、観測されたクラスタの正体や関係性についてさらなる洞察を提供する新たな証拠が現れるにつれ、これらの仮説は進展する可能性があります。

結論

ソフォスは独自の分析に基づいて、少なくとも 2022 年 3 月以降、この東南アジアの政府組織において、中国政府が支援する複数の異なる攻撃者が活動してきたと一定の確信を持っています。現在のところ、攻撃の帰属を確信を持って断定することも、これらのクラスタ間の関係の性質を確認することもできませんが、現在行っている調査は、これらのクラスタが、中国の国家利益を追求するという共通目的を持つ、中央当局によって任務を与えられた別々の攻撃者の活動を反映していることを示唆しています。

本レポートは 2023 年 8 月までの Crimson Palace の活動に焦点を当てていますが、この組織を標的とした関連する侵入活動を引き続き観測しています。8 月に攻撃者の C2 インプラントをブロックした後、攻撃者は数週間沈黙しました。Cluster Alpha の最後のアクティブな既知のインプラントは 2023 年 8 月に C2 通信を停止しており、被害者ネットワークにこのクラスタが再び出現することはありませんでした。しかし、Cluster Charlie は話が異なります。

数週間の休眠後、Cluster Charlie の攻撃者が Web シェル経由でネットワークに再侵入し、以前よりも短いスパンで、より効果的な検出回避方法で活動を再開したことが観察されました。Cluster Charlie は、データの窃取活動を含む、ネットワーク内の標的に対する行動を 11 月に入ってから開始データの窃取活動を含む、ネットワーク内の標的に対する行動を 11 月に入ってから開始しました。さらに、インプラントをディスク上に長期間放置するのではなく、Web シェルのさまざまなインスタンスを使用して、セッションのたびにネットワークを再接続し、さまざまな C2 チャネルと標的システムへのインプラントの展開方法を調整し始めました。

Sophos MDR の脅威ハンターは、引き続きこのネットワークへの侵入活動を監視・調査し、コミュニティとインテリジェンスを共有しています。

このサイバースパイキャンペーンは、Sophos MDR のアナリスト主導の脅威ハンティングサービスによって発見されました。このサービスは、脅威活動をプロアクティブに特定するのに重要な役割を果たしています。MDR 脅威ハンティングサービスは、MDR のオペレーションを強化するだけでなく、SophosLabs と緊密に連携し、充実した保護と検出を提供します。

このキャンペーンに関する調査は、効率的にインテリジェンスを循環させることの重要性を示すものであり、検出された脅威に対する脅威ハンティングが、新たな検出を開発し、さらなるハンティングを開始するためのインテリジェンスをどのように生み出すことができるかを概説しています。

セキュリティ侵害の痕跡 (IoC)

ソフォスの GitHub ページにある以下のリンク先ファイルには、本レポートに記載されている一連の活動ごとの IoC が掲載されています。さらに、本件に関連する 2023 年 8 月以降の活動の IoC も提供しています。

謝辞

Sophos X-Ops は、本レポートへの貢献に対し、Sophos Managed Detection and Response の Colin Cowie、Jordon Olness、Hunter Neal、Andrew Jaeger、Pavle Culum、Kostas Tsialemis、Daniel Souter、および SophosLabs の Gabor Szappanos、Andrew Ludgate、Steeve Gaudreault の各氏に謝意を表します。

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)